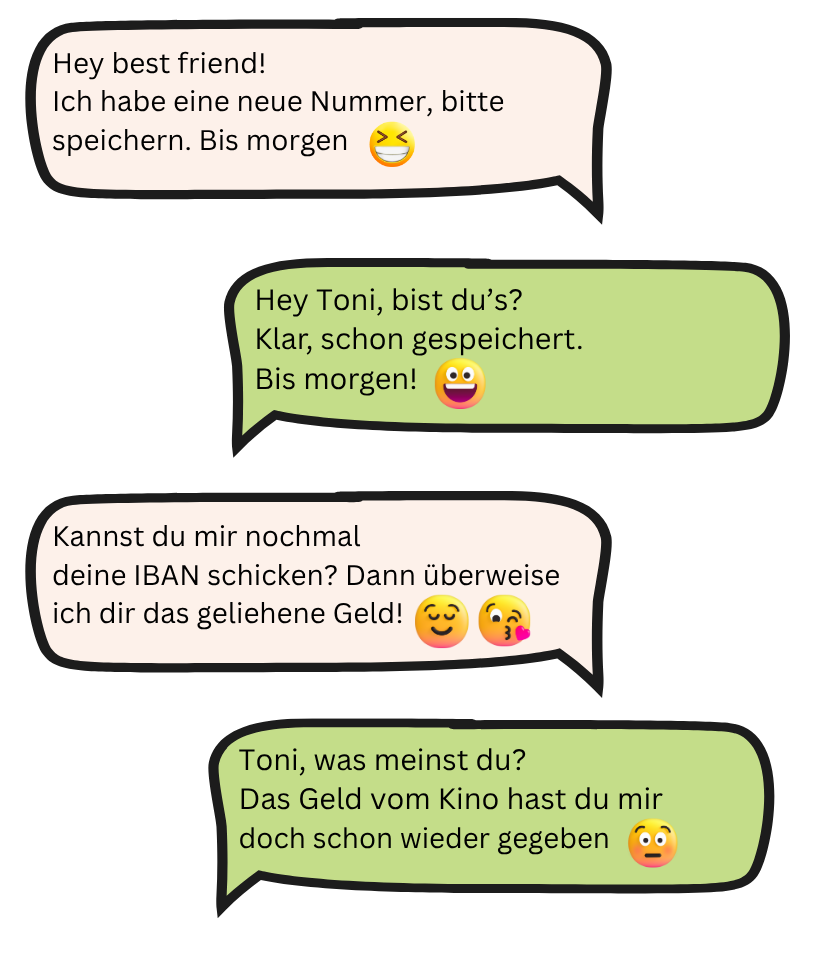

Toni, was willst du??

Aufgabe 1: Seltsame Nachricht

Mika erhält eine seltsame Nachricht von Toni.

Die Nachricht stammt offensichtlich nicht von Toni. Bei dieser Nachricht handelt es sich um eine Betrugsmasche in Form von Phishing (siehe Meine Daten, aber sicher!).

- Tauscht euch aus, ob von euch auch schon jemand solche Nachrichten erhalten hat.

- Besprecht, wie sich Mika verhalten soll.

- Sammelt Ideen, wie man herausfinden kann, ob die Nachricht wirklich von Toni ist.

Was passiert nun?

Bisher ging es in den beiden ersten Lernstrecken darum, wie man die Inhalte seiner Nachrichten schützen kann. Denn Mika möchte nicht, dass nochmal ein Bild ungewollt die Runde macht.

Bei der Kommunikation mit anderen können jedoch noch weitere Probleme auftreten.

Die bisher thematisierten Verfahren bildeten einen Grundstein zur Wahrung der Sicherheitsziele, der Integrität und Vertraulichkeit gewahrt werden.

Integrität bedeutet, dass die Informationen und Daten nicht von Unbefugten verändert wurden.

Vertraulichkeit bedeutet, dass Informationen nur von autorisierten Personen gelesen werden können.

Vertraulichkeit konnten wir mit Verschlüsselungsmethoden sicherstellen, wie können wir jedoch die Integrität der Daten gewährleichten?

Diese Frage bearbeiten wir auf den kommenden Seiten genauer.

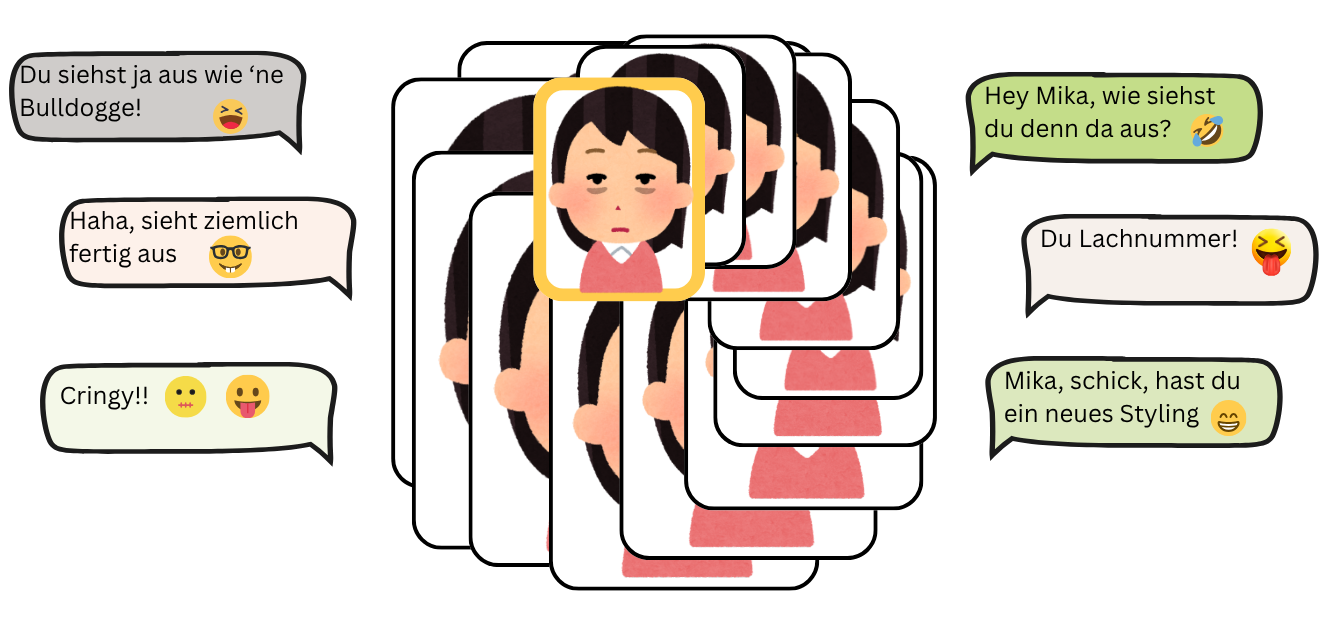

Aufgabe 2: Von Toni?

- Entscheide bei den folgenden Nachrichten, ob sie vermutlich von Toni sind.

- Erstelle anschließend eine Liste mit Anzeichen, woran man erkennen kann, dass ein Betrug vorliegen könnte.

Tipp: Die Rückmeldungen nach den Antworten können dir dabei helfen! - Überlege, wo es von ganz besonderer Bedeutung sein könnte, ganz genau zu wissen, ob die Nachricht tatsächlich vom Absender stammt.

Klicke nach rechts für die nächste Frage!

Authentizität

Wir benötigen eine Methode oder ein System, um herauszufinden, ob eine Nachricht tatsächlich vom Absender stammt.

Die Sicherheit, den genauen Absender zu kennen, nennt man Authentizität. Dieses Sicherheitsziel ist eng mit der Integrität verknüpft.

Eine solche Methode schauen wir uns auf der nächsten Seite an.