Verschlüsselung Rückweg

Nachdem Bob die Nachricht von Alice aus dem letzten Abschnitt erhalten hat, möchte er ihr nun antworten.

Auf dem Hinweg (s. letzter Abschnitt) haben sich die Server X,Y,Z jeweils gemerkt, von welchem Server sie die ursprüngliche Nachricht empfangen haben. Daher wissen Sie jeweils, wohin sie die Antwort weiterleiten sollen. Beachte aber, dass sie jeweils nur die nächste Station kennen, die übernächste bleibt ihnen schon verborgen.

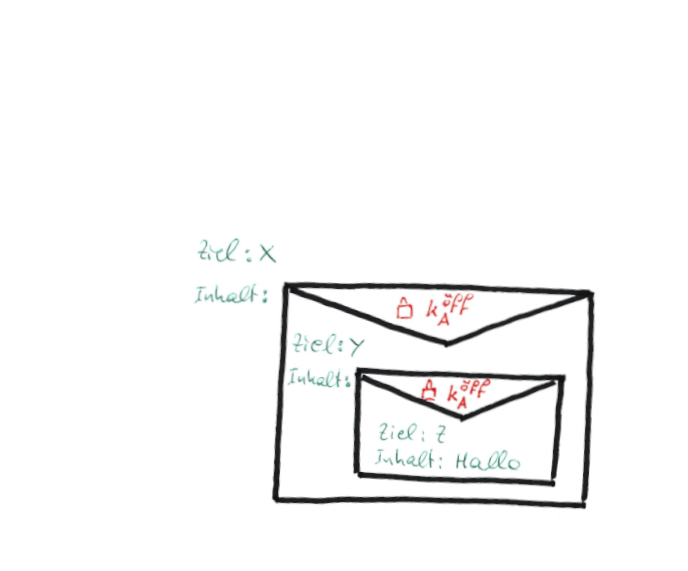

Bob möchte nun die Nachricht "Hallo" an Alice übermitteln. Dazu sendet er sie zunächst an den Exit-Node, von dem er die ursprüngliche Nachricht erhalten hat, also in diesem Fall an Z: $$''Z:Hallo''$$ Wie vorher wird diese Nachricht nur dann transportverschlüsselt übertragen, wenn das Protokoll https verwendet wird. Bei der Verwendung von http findet die Übertragung an Z unverschlüsselt statt.

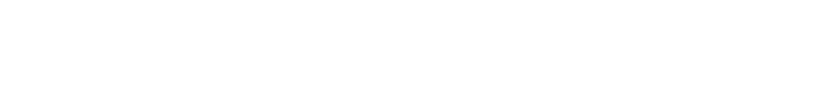

Die Empfängerin Z hat beim Versenden der ursprünglichen Nachricht auf dem Hinweg Buch darüber geführt, dass die Antwort von Bob an Y weitergeleitet werden soll. Sie verschlüsselt daher die Nachricht, die sie von Bob erhalten hat, mit dem öffentlichen Schlüssel von Alice und fügt Y als Empfängerin hinzu: $$Y:k_A^{öff}(''Z:Hallo'')$$

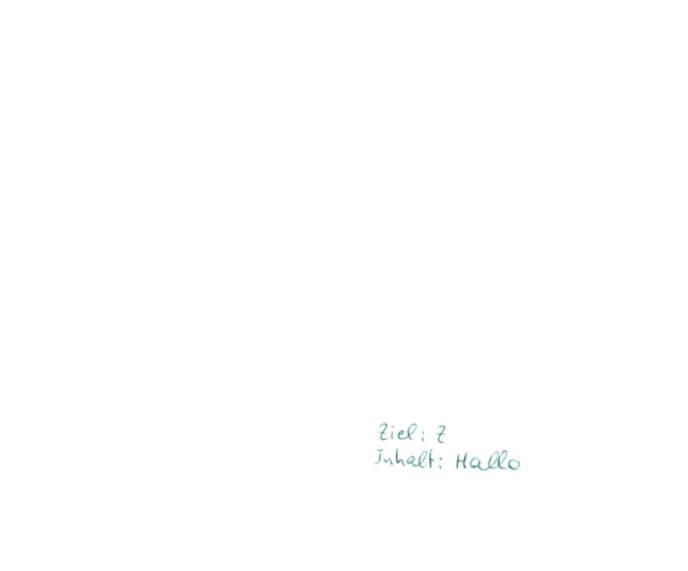

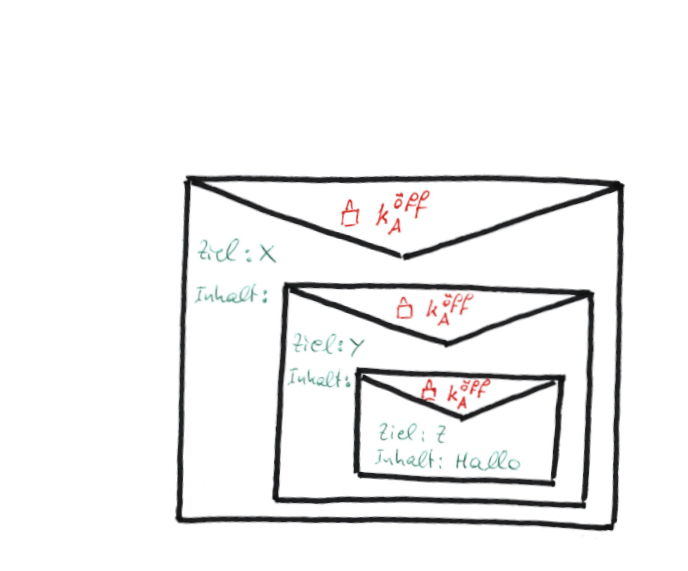

Dieses Datenpaket sendet sie weiter an Y, welche dieses nun wiederum mit dem öffentlichen Schlüssel von Alice verschlüsselt und die weitere Empfängerin X hinzufügt: $$X:k_A^{öff}(Y:k_A^{öff}(''Z:Hallo''))$$

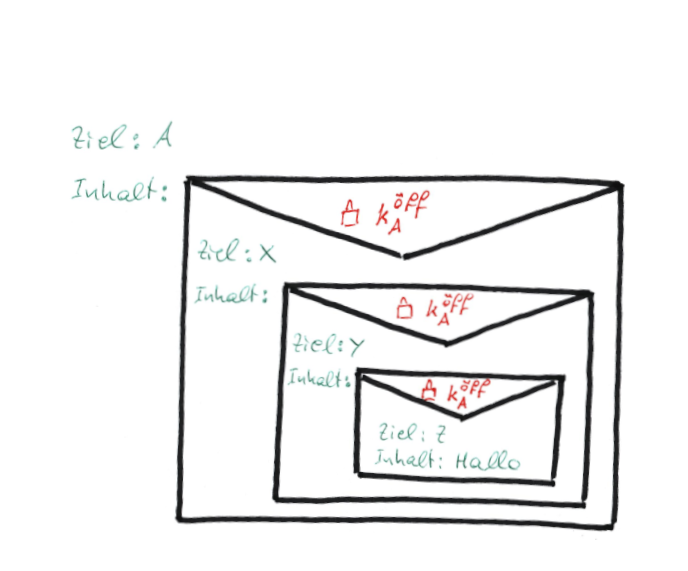

Anschließend sendet Y das Paket weiter an X, die wieder mittels des öffentlichen Schlüssels von Alice die letzte Verschlüsselungsschicht hinzufügt: $$k_A^{öff}(X:k_A^{öff}(Y:k_A^{öff}(''Z:Hallo'')))$$

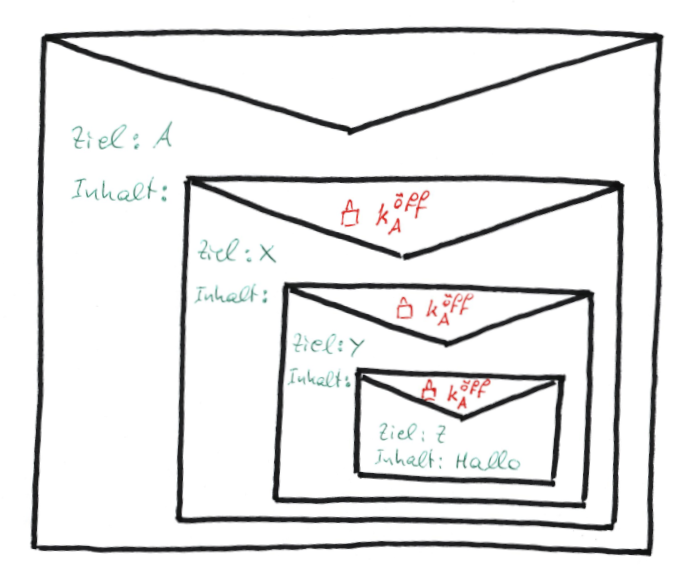

Nun sendet X die so aufgebaute "Verschlüsselungszwiebel" an die endgültige Empfängerin Alice.

Da Alice im Besitz des privaten Schlüssels $k_A^{pr}$ ist, kann sie sämtliche Verschlüsselungsschichten entfernen und erhält somit die Nachricht mit dem Inhalt "Hallo" von Bob.

Anmerkung

Beachte weiterhin, dass die obige Darstellung zum besseren Verständnis vereinfacht ist. In Wirklichkeit wird beim Aufbau einer Verbindung über das Tor-Netz ein Verbindungstunnel über TCP aufgebaut, indem jeweils nach Diffie-Hellman-Schlüsseltausch symmetrische Schlüssel (session keys) ausgetauscht werden. Dieser Verbindungstunnel wird dann auch für den Rückweg der Datenpakete genutzt.

Dies hat übrigens auch zur Folge, dass über das Tor-Netz ausschließlich TCP-Pakete ausgetauscht werden können. UDP-Paket lassen sich über das Tor-Netz daher nicht versenden.

Die genauen technischen Details des Aufbaus des TCP-Verbindungstunnels werden beschrieben in dem folgenden Artikel. Insbesondere lohnt sich ein Blick auf Figure 1 dieses Artikels, da dort der Aufbau des TCP-Verbindungstunnels anschaulich dargestellt ist:

R. Dingeldine, N. Mathewson, P. Syverson: "Tor: The Second-Generation Onion Router", in Proceedings of the 13th USENIX Security Symposium, August 2004