Fachkonzept - Public Key Infrastruktur

Asymmetrische Kryptosysteme

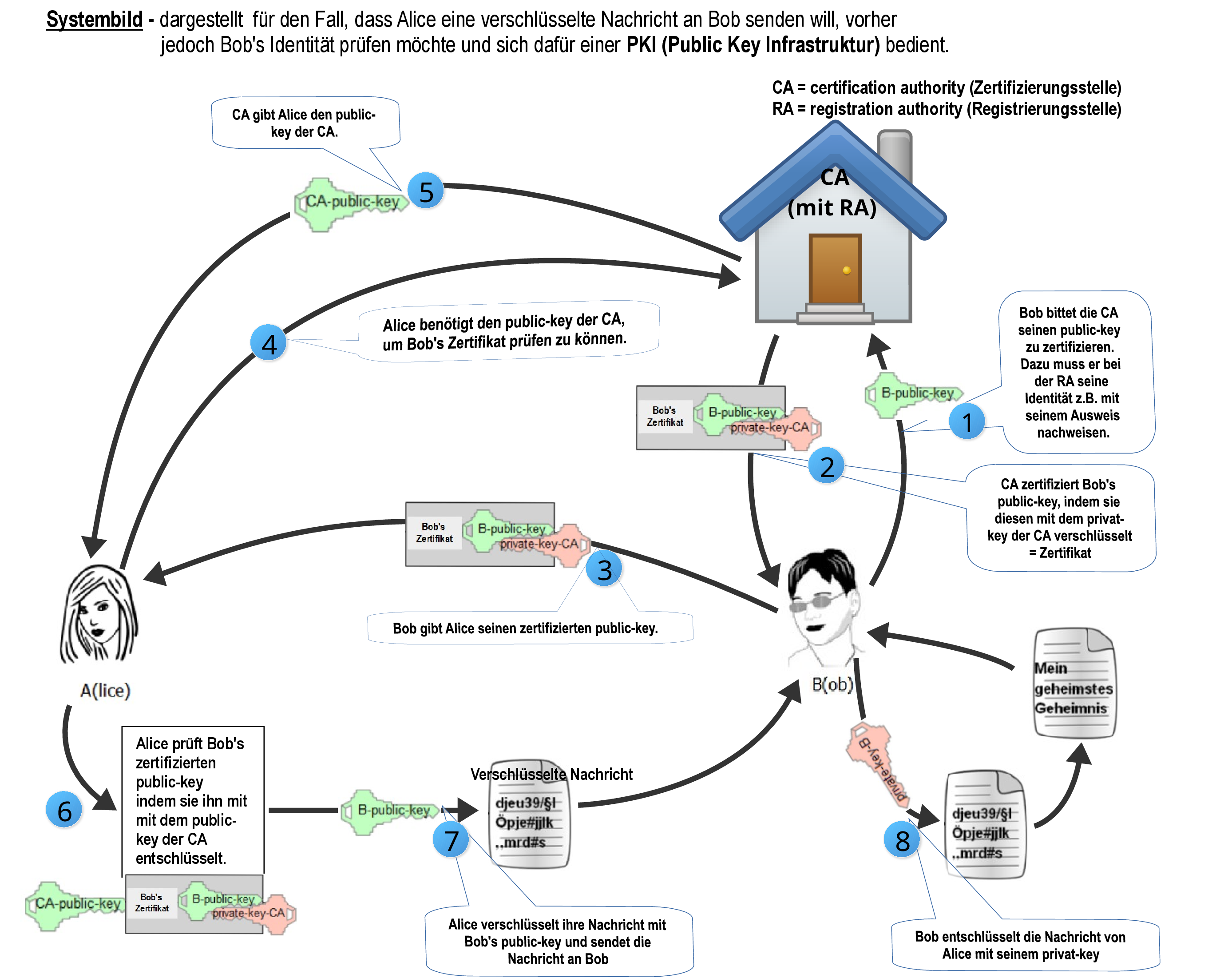

Eine Public Key Infrastruktur (PKI) basiert auf einem asymmetrischen Kryptosystem, bei dem öffentliche und private Schlüssel zum Verschlüsseln und zum Signieren von Dokumenten benutzt werden.

Zertifikate

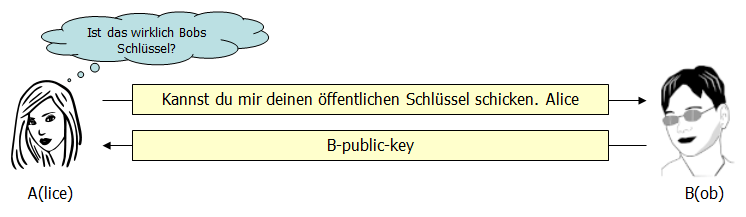

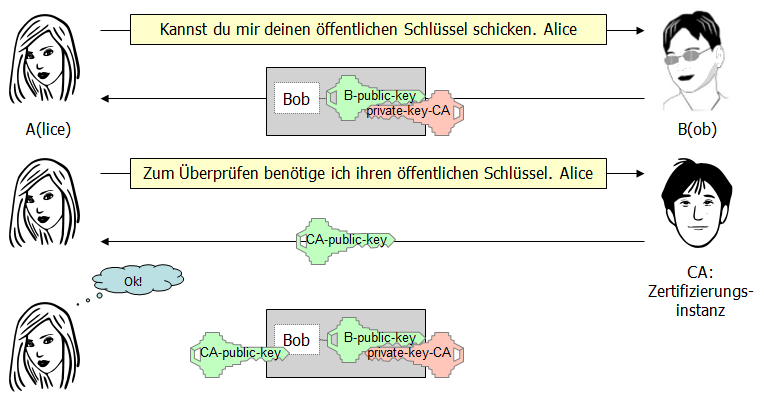

Zum Verschlüsseln von Dokumenten bzw. zum Überprüfen digitaler Signaturen benötigt man den öffentlichen Schlüssel der Kommunikationspartner:in. Ein Grundproblem einer PKI besteht darin, an den öffentlichen Schlüssel der Kommunikationspartner:in zu gelangen. Oft ist eine persönliche Übergabe nicht möglich und der öffentliche Schlüssel muss über ein unsicheres Kommunikationsmedium übertragen oder öffentlich bereitgestellt werden.

Bei dieser (unpersönlichen) Weitergabe des öffentlichen Schlüssels muss dann sichergestellt werden, dass der übergebene öffentliche Schlüssel tatsächlich zu der Person gehört, die sich als Eigentümer:in ausgibt.

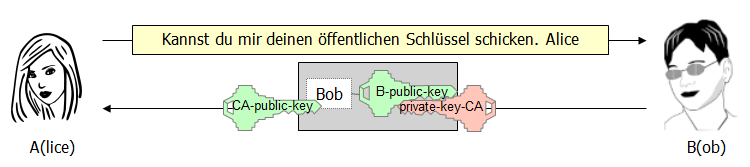

Hierzu benutzt man Zertifikate. Mit einem (Public Key) Zertifikat wird die Authentizität eines öffentlichen Schlüssels gewährleistet. Eine vertauenswürdige Instanz beglaubigt mit ihrer digitalen Signatur, dass der öffentliche Schlüssel tatsächlich zur Person gehört, die sich als Eigentümer:in ausgibt.

Die Empfänger:in eines Zertifikats hat jetzt die Möglichkeit, den signierten Schlüssel (mit Angabe der Eigentümer:in) zu überprüfen.

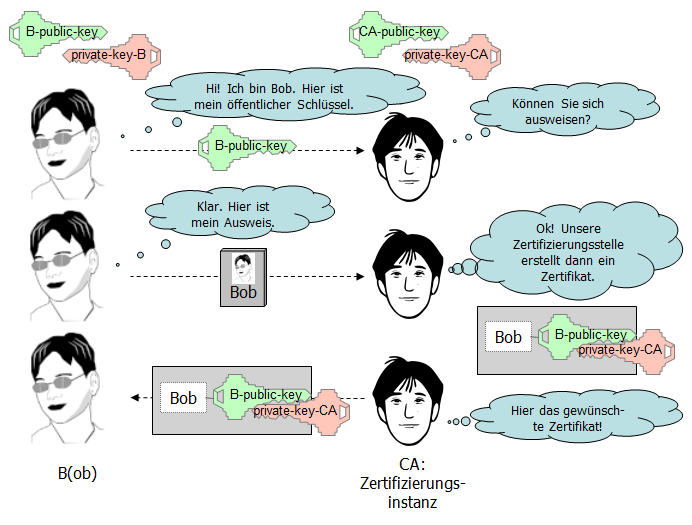

Ausstellung von Zertifikaten

Zertifikate werden von sogenannten Zertifizierungsstellen (Certification Authority, CA) ausgestellt. Das sind vertrauenswürdige Organisationen, die gegen eine Gebühr vorgelegte öffentliche Schlüssel überprüfen und signieren. Diese Zertifizierungsstellen müssen strenge Auflagen erfüllen und werden hier in Deutschland von der Bundesnetzagentur überwacht.

Überprüfung von Zertifikaten

Zertifikate werden überprüft, indem man die digitale Signatur der Zertifizierungsstelle überprüft. Hierzu benötigt man den öffentlichen Schlüssel der Zertifizierungsstelle.

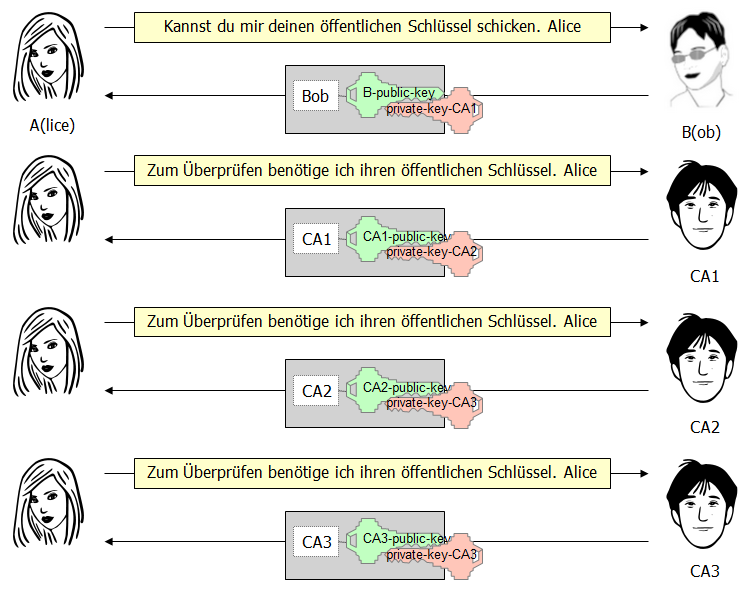

Nur, wer garantiert, dass der öffentliche Schlüssel der Zertifizierungsstelle tatsächlich zur Zertifizierungsstelle gehört? Das macht man natürlich wieder mit Zertifikaten.

Es ergibt sich eine ganze Hierarchie von Zertifizierungsstellen, die sich schrittweise Zertifikate ausstellen. Damit die Kette irgendwann zu einem Ende kommt, gibt es oberste Zertifizierungsstellen, die sogenannte Wurzelzertifikate ausstellen. Das sind Zertifikate, bei denen die Zertifizierungsstelle sich selbst das Vertrauen ausstellt.

In der folgenden Abbildung wird das Zusammenspiel aller Beteiligten nochmal verdeutlicht.