Verschlüsselung

Zur Orientierung

Ziel dieses Abschnittes ist es mit Hilfe von Elm zwei einfache Verschlüsselungsverfahren umzusetzen.

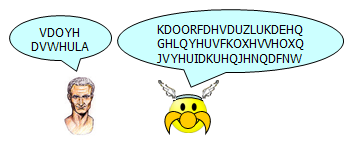

Caesar-Verfahren

Schon der römische Staatsmann und Feldherr Julius Caesar (* 100 v. Chr. in Rom; † 44 v. Chr. in Rom) benutzte ein Verfahren zum Verschlüsseln von Nachrichten. Er ließ jeden Buchstaben durch einen im Alphabet verschobenen Buchstaben ersetzen. Dabei wurde der Buchstabe A durch D ersetzt.

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z | | | | | | | | | | | | | | | | | | | | | | | | | | D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

Wir spielen das hier - zumindest in Teilen - in Elm mit Hilfe von Funktion durch.

Umkehrverfahren

Außerdem werden wir ein weiteres, einfaches Verschlüsselungsverfahren kennenlernen. Wir nennen es hier das Umkehrverfahren.

Hier zwei kurze verschlüsselte Texte:

Text 1: ZIERFEZTIHA

Text 2: ZDABMMIWHCSMISNURIWNEFFERTNNADREPUSA

Kannst du sie entschlüsseln?

Das Verschlüsselungsverfahren funktioniert so:

HALLO -> OLLAH -> Z OLLAH A -> ZOLLAHA ALLESKLAR -> RALKSELLA -> Z RALKSELLA A -> ZRALKSELLAA UMDREHENUNDERGAENZEN -> NEZNEAGREDNUNEHERDMU -> Z NEZNEAGREDNUNEHERDMU A -> ZNEZNEAGREDNUNEHERDMUA ...

Quellen

-

[1]: Asterix und Caesar - Urheber: KB - Lizenz: inf-schule.de

unter Verwendung von:

- Portrait Julius Caesar - Urheber: Amadscient -